Тышкы куралдарды колдонуу менен Cisco окуяларды талдоо

Продукт маалыматы

Продукт колдонуучуларга Cisco SecureX менен интеграцияланууга жана ҮМБдагы лента функциясын колдонуу менен ага кирүүгө мүмкүндүк берет web интерфейс.

Техникалык шарттар

- Интеграция: Cisco SecureX

- Интерфейс: ҮМБ web интерфейс

- Тасма өзгөчөлүгү: Ар бир барактын түбү

Продукт колдонуу нускамалары

Лента аркылуу SecureXке кирүү

Тасма функциясын колдонуп SecureXке кирүү үчүн, төмөнкү кадамдарды аткарыңыз:

- ҮМБда каалаган ҮМБ барагынын ылдый жагындагы лентаны басыңыз.

- "SecureX алуу" баскычын чыкылдатыңыз.

- SecureXке кириңиз.

- Кирүүгө уруксат берүү үчүн шилтемени басыңыз.

- Аны кеңейтүү жана колдонуу үчүн лентаны басыңыз.

Тышкы куралдарды колдонуу менен окуяларды талдоо

Тышкы куралдарды колдонуу менен окуяны талдоо үчүн төмөнкү кадамдарды аткарыңыз:

- ҮМБда каалаган ҮМБ барагынын ылдый жагындагы лентаны басыңыз.

- "SecureX алуу" баскычын чыкылдатыңыз.

- SecureXке кириңиз.

- Кирүүгө уруксат берүү үчүн шилтемени басыңыз.

- Аны кеңейтүү жана колдонуу үчүн лентаны басыңыз.

Cisco SecureX Threat Response менен окуяларды талдоо

Cisco SecureX Threat Response (мурдагы аты Cisco Threat Response) колдонуучуларга коркунучтарды тез аныктоого, иликтөөгө жана аларга жооп берүүгө мүмкүндүк берет. Cisco SecureX Threat Response менен окуяны талдоо үчүн, төмөнкү кадамдарды аткарыңыз:

- ҮМБда каалаган ҮМБ барагынын ылдый жагындагы лентаны басыңыз.

- "SecureX алуу" баскычын чыкылдатыңыз.

- SecureXке кириңиз.

- Кирүүгө уруксат берүү үчүн шилтемени басыңыз.

- Аны кеңейтүү жана колдонуу үчүн лентаны басыңыз.

View Cisco SecureX Threat Response ичиндеги окуянын маалыматтары

үчүн view Cisco SecureX Threat Response ичиндеги окуянын маалыматтары, ээрчиңиз

бул кадамдар:

- Суралгандай Cisco SecureX Threat Response кызматына кириңиз.

Окуяларды иликтөөнү колдонуу Web- Негизделген ресурстар

колдонуу менен окуяларды изилдөө web-негизделген ресурстар, бул кадамдарды аткарыңыз:

- Суралгандай Cisco SecureX Threat Response кызматына кириңиз.

- Потенциалдуу коркунучтар жөнүндө көбүрөөк маалымат алуу үчүн контексттик кайчылаш иштетүү мүмкүнчүлүгүн колдонуңуз web- Firepower башкаруу борборунан тышкаркы ресурстарга негизделген.

- Окуядагы окуядан түздөн-түз чыкылдатыңыз viewFirepower башкаруу борборундагы er же башкаруу панелинен тышкы ресурстагы тиешелүү маалыматка.

Контексттик кайчылаш ресурстарды башкаруу жөнүндө

Тышкы башкаруу үчүн web-негизделген ресурстар, бул кадамдарды аткарыңыз:

- Анализ > Өркүндөтүлгөн > Контексттик кайчылаш ишке өтүңүз.

- Cisco тарабынан сунушталган алдын ала аныкталган жана үчүнчү тарап ресурстарын башкарыңыз.

- Керек болсо ресурстарды өчүрүп, жок кылып же атын өзгөртсөңүз болот.

Көп берилүүчү суроолор

- С: SecureX деген эмне?

A: SecureX - бул Cisco Булутундагы интеграциялык платформа, ал колдонуучуларга бир нече өнүмдөрдөн, анын ичинде Firepowerден топтолгон маалыматтарды колдонуу менен инциденттерди талдоо мүмкүнчүлүгүн берет. - С: Мен кантип SecureXке лента функциясын колдонуп кирсем болот?

A: Тасма функциясын колдонуп SecureXке жетүү үчүн каалаган ҮМБ барагынын ылдый жагындагы лентаны чыкылдатып, берилген кадамдарды аткарыңыз. - С: Мен болобу view Cisco SecureX Threat Response ичиндеги окуянын маалыматтары?

Ж: Ооба, мүмкүн view Cisco SecureX Threat Response кызматындагы окуянын маалыматтары талап кылынгандай кирүү менен. - С: Мен кантип окуяларды колдонуп изилдей алам web- ресурстарга негизделген?

A: колдонуп окуяларды изилдөө үчүн web-негизделген ресурстар, Cisco SecureX Threat Response кызматына кириңиз жана тиешелүү маалыматты табуу үчүн контексттик кайчылаш ишке киргизүү мүмкүнчүлүгүн колдонуңуз.

Cisco SecureX менен интеграцияланыңыз

View жана бардык Cisco коопсуздук өнүмдөрүңүздөн жана башка нерселерден бир айнек панели, SecureX булут порталы аркылуу иштөө. Коркунучтарга аңчылыктарыңызды жана иликтөөлөрүңүздү байытуу үчүн SecureX аркылуу жеткиликтүү куралдарды колдонуңуз. SecureX ошондой эле ар бири оптималдуу программалык камсыздоо версиясын иштетип жатабы же жокпу сыяктуу пайдалуу шайман жана түзмөк маалыматын бере алат.

- SecureX жөнүндө көбүрөөк маалымат алуу үчүн, караңыз http://www.cisco.com/c/en/us/products/security/securex.html.

- Firepowerди SecureX менен интеграциялоо үчүн, Firepower жана SecureX Integration Guide бул жерден караңыз. https://cisco.com/go/firepower-securex-documentation.

Лента аркылуу SecureXке кириңиз

Тасма ҮМБнын ар бир барагынын ылдый жагында пайда болот web интерфейс. Сиз лентаны башка Cisco коопсуздук өнүмдөрүнө тез буруу жана бир нече булактардан келген коркунуч маалыматтары менен иштөө үчүн колдоно аласыз.

Баштоодон мурун

- Эгер сиз ҮМБнын түбүндө SecureX лентасын көрбөсөңүз web интерфейс барактары, бул процедураны колдонбоңуз. Анын ордуна, бул жерден Firepower жана SecureX Integration Guide караңыз https://cisco.com/go/firepower-securex-documentation.

- Эгер сизде SecureX каттоо эсеби жок болсо, аны IT бөлүмүңүздөн алыңыз.

Процедура

- 1-кадам ҮМБда каалаган ҮМБ барагынын ылдый жагындагы лентаны басыңыз.

- 2-кадам SecureX алуу дегенди басыңыз.

- 3-кадам SecureXке кириңиз.

- 4-кадам Кирүүгө уруксат берүү үчүн шилтемени басыңыз.

- 5-кадам Кеңейтүү жана колдонуу үчүн лентаны басыңыз.

Андан кийин эмне кылуу керек

Тасма өзгөчөлүктөрү жана аларды кантип колдонуу керектиги тууралуу маалымат алуу үчүн SecureXдеги онлайн жардамды караңыз.

Cisco SecureX коркунучуна жооп берүү менен окуяларды талдоо

Cisco SecureX коркунучка жооп кайтаруусу мурда Cisco Threat Response (CTR) деп аталган. Firepower.

- Cisco SecureX коркунучуна жооп берүү жөнүндө жалпы маалымат алуу үчүн, караңыз: https://www.cisco.com/c/en/us/products/security/threat-response.html.

- Firepowerти Cisco SecureX коркунучка жооп кайтаруу менен интеграциялоо боюнча кеңири нускамаларды караңыз:

- Firepower жана Cisco SecureX коркунучка жооп берүү боюнча интеграциялык колдонмо https://cisco.com/go/firepower-ctr-integration-docs.

View Cisco SecureX коркунучка жооп берүүсүндөгү окуя маалыматтары

Баштоодон мурун

- Firepower жана Cisco SecureX коркунучка жооп берүү интеграциялоо колдонмосунда сүрөттөлгөндөй интеграцияны орнотуңуз. https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review Cisco SecureX коркунучка жооп кайтаруудагы онлайн жардам, коркунучтарды кантип табуу, иликтөө жана аларга каршы чара көрүүнү үйрөнүү.

- Cisco SecureX коркунучуна жооп берүү үчүн сизге эсептик дайындарыңыз керек болот.

Процедура

1-кадам

Firepower башкаруу борборунда төмөнкүлөрдүн бирин аткарыңыз:

- Белгилүү бир окуядан Cisco SecureX коркунучка жооп кайтаруу үчүн:

- Колдоого алынган окуяны тизмелеген Анализ > Интрузиялар менюсунун астындагы баракка өтүңүз.

- Булакты же көздөгөн IP даректи оң баскыч менен чыкылдатып, тандаңыз View SecureX ичинде.

- үчүн view жалпысынан окуя тууралуу маалымат:

- Система > Интеграциялар > Булут кызматтарына өтүңүз.

- Шилтемени басыңыз view Cisco SecureX коркунучка жооп берүүсүндөгү окуялар.

2-кадам

Суралгандай Cisco SecureX коркунуч жообуна кириңиз.

Окуяларды иликтөөнү колдонуу Web- Негизделген ресурстар

Потенциалдуу коркунучтар тууралуу көбүрөөк маалыматты тез табуу үчүн контексттик кайчылаш иштетүү функциясын колдонуңуз web- Firepower башкаруу борборунан тышкаркы ресурстарга негизделген. Мисалы үчүнample, сиз мүмкүн:

- Белгилүү жана шектүү коркунучтар жөнүндө маалыматты жарыялаган Cisco же үчүнчү тараптын булуттагы кызматында шектүү булактын IP дарегин издеңиз, же

- Эгер уюмуңуз ал маалыматтарды Коопсуздук Маалыматы жана Окуяларды Башкаруу (SIEM) тиркемесинде сактаса, уюмуңуздун тарыхый журналдарынан белгилүү бир коркунучтун мурунку учурларын издеңиз.

- Белгилүү бир нерсе жөнүндө маалымат изде file, анын ичинде file траектория маалыматы, эгерде сиздин уюм Cisco орноткон болсо AMP акыркы чекиттер үчүн.

Окуяны иликтеп жатканда, сиз окуядагы окуядан түздөн-түз чыкылдата аласыз viewFirepower башкаруу борборундагы er же башкаруу панелинен тышкы ресурстагы тиешелүү маалыматка. Бул сизге анын IP даректерине, портторуна, протоколуна, доменине жана/же SHA 256 хэшине негизделген белгилүү бир окуянын тегерегинде контекстти тез чогултууга мүмкүндүк берет. Мисалы үчүнample, сиз Top Attackers башкаруу панелинин виджетін карап жатасыз жана тизмеленген булак IP даректеринин бири жөнүндө көбүрөөк маалымат алгыңыз келет дейли. Сиз Talos бул IP дареги жөнүндө кандай маалыматты жарыялаганын көргүңүз келет, андыктан "Talos IP" ресурсун тандайсыз. The Talos web сайт ушул белгилүү IP дареги жөнүндө маалымат бар баракка ачылат. Сиз кеңири колдонулган Cisco жана үчүнчү тараптын коркунучтарды чалгындоо кызматтарына алдын ала аныкталган шилтемелердин топтомун тандап, башка шилтемелерге ыңгайлаштырылган шилтемелерди кошо аласыз. web-негизделген кызматтар, жана SIEM же башка өнүмдөр үчүн web интерфейс. Кээ бир ресурстар каттоо эсебин же продуктту сатып алууну талап кылышы мүмкүн экенин эске алыңыз.

Контексттик кайчылаш ресурстарды башкаруу жөнүндө

- Тышкы башкаруу webАнализ > Өркүндөтүлгөн > Контексттик кайчылаш ишке киргизүү барагын колдонуу менен негизделген ресурстар.

Өзгөчө:

Secure Network Analytics куралына кайчылаш ишке шилтемелерин башкарыңыз.

- Cisco тарабынан сунушталган алдын ала аныкталган ресурстар Cisco логотиби менен белгиленген. Калган шилтемелер үчүнчү тараптын ресурстары болуп саналат.

- Сиз керексиз ресурстарды өчүрүп же жок кыла аласыз, же алардын атын өзгөртсөңүз болот, мисалыample кичи тамга "z" менен аталыштын префикси менен ресурс тизменин ылдый жагына иреттелет. Кайчылаш ишке киргизүү ресурсун өчүрүү аны бардык колдонуучулар үчүн өчүрөт. Жок кылынган ресурстарды калыбына келтире албайсыз, бирок аларды кайра түзө аласыз.

- Ресурсту кошуу үчүн Контексттик кайчылаш ишке булактарын кошуу караңыз.

Ыңгайлаштырылган контексттик кайчылаш ишке киргизүү ресурстарына талаптар

Ыңгайлаштырылган контексттик кайчылаш ишке киргизүү ресурстарын кошкондо:

- Ресурстар аркылуу жеткиликтүү болушу керек web браузер.

- http жана https протоколдору гана колдоого алынат.

- GET сурамдары гана колдоого алынат; POST сурамдары эмес.

- Өзгөрмөлөрдү коддоо URLs колдоого алынбайт. IPv6 даректери кош чекит бөлгүчтөрдүн коддолушун талап кылышы мүмкүн, бирок көпчүлүк кызматтар бул коддоону талап кылбайт.

- 100гө чейин ресурстарды конфигурациялоого болот, анын ичинде алдын ала аныкталган ресурстар.

- Сиз кайчылаш ишке киргизүү үчүн администратор же Коопсуздук аналитигинин колдонуучусу болушуңуз керек, бирок аларды колдонуу үчүн окуу үчүн гана коопсуздук талдоочусу боло аласыз.

Контексттик кайчылаш булактарды кошуңуз

- Сиз коркунуч чалгындоо кызматтары жана Коопсуздук Маалыматы жана Окуяларды Башкаруу (SIEM) куралдары сыяктуу контексттик кайчылаш ишке киргизүү ресурстарын кошо аласыз.

- Көп домендик жайгаштырууларда сиз ата-энелик домендердеги ресурстарды көрүп жана колдоно аласыз, бирок сиз учурдагы доменде ресурстарды гана түзүп, түзөтө аласыз. Бардык домендер боюнча ресурстардын жалпы саны 100 менен чектелген.

Баштоодон мурун

- Эгер сиз Secure Network Analytics куралына шилтемелерди кошуп жатсаңыз, сиз каалаган шилтемелердин бар же жок экенин текшериңиз; Cisco Security Analytics жана Logging конфигурациялаганыңызда, көпчүлүк шилтемелер автоматтык түрдө сиз үчүн түзүлөт.

- Ыңгайлаштырылган контексттик кайчылаш ишке киргизүү ресурстарына карата талаптарды караңыз.

- Ресурс үчүн керек болсо, сиз шилтеме бересиз, каттоо эсебин түзөсүз же аласыз жана кирүү үчүн керектүү эсептик дайындарды аласыз. Кошумча, кирүү мүмкүнчүлүгүн талап кылган ар бир колдонуучу үчүн эсептик дайындарды дайындап, таратыңыз.

- Сиз шилтеме бере турган ресурстун суроо шилтемесинин синтаксисин аныктаңыз:

- Бул ресурска браузер аркылуу кириңиз жана зарыл болгон учурда бул ресурстун документтерин колдонуп, белгилүү бир s издөө үчүн керектүү суроо шилтемесин түзүңүз.ampIP дареги сыяктуу сурооңуздун шилтемесин табууну каалаган маалыматтын түрү.

- Суроону иштетиңиз, андан кийин натыйжаны көчүрүңүз URL браузердин жайгашкан жер тилкесинен.

- Мисалы үчүнample, сизде суроо болушу мүмкүн URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

Процедура

- 1-кадам

Анализ > Өркүндөтүлгөн > Контексттик кайчылаш ишке тандаңыз. - 2-кадам Жаңы кайчылаш ишке басыңыз.

Пайда болгон формада жылдызча менен белгиленген бардык талаалар маанини талап кылат. - 3-кадам Уникалдуу ресурстун атын киргизиңиз.

- 4-кадам Ишти чаптоо URL сиздин ресурсуңуздан сапка URL Үлгү талаасы.

- 5-кадам Суроо сапындагы конкреттүү маалыматтарды (мисалы, IP дарегин) ылайыктуу өзгөрмө менен алмаштырыңыз: Курсоруңузду жайгаштырыңыз, андан кийин өзгөрмөнү басыңыз (мисалы,ample, ip) өзгөрмө киргизүү үчүн бир жолу.

- мурдагыample жогорудагы "Баштоодон мурун" бөлүмүнөн, натыйжада URL болушу мүмкүн https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- Контексттик кайчылаш ишке шилтемеси колдонулганда, {ip} өзгөрмө URL Колдонуучу окуя болгон учурда оң баскыч менен чыкылдаткан IP дареги менен алмаштырылат viewer же башкаруу тактасы.

- Ар бир өзгөрмөнүн сүрөттөө үчүн курсорду өзгөрмөнүн үстүнө апарыңыз.

- Ар бири үчүн ар кандай өзгөрмөлөрдү колдонуп, бир курал же кызмат үчүн бир нече контексттик кайчылаш шилтемелерди түзө аласыз.

- 6-кадам Exampмаалымат (

) мурунку шилтемеңизди сынап көрүү үчүнampле маалыматтар.

) мурунку шилтемеңизди сынап көрүү үчүнampле маалыматтар. - 7-кадам Бардык көйгөйлөрдү чечиңиз.

- 8 -кадам Сактоо дегенди басыңыз.

Контексттик кайчылаш ишке киргизүү аркылуу окуяларды изилдеңиз

Баштоодон мурун

Эгер сиз кире турган булак эсептик дайындарды талап кылса, сизде ал эсептик дайындар бар экенин текшериңиз.

Процедура

- 1-кадам Окуяларды көрсөткөн Firepower башкаруу борборундагы төмөнкү барактардын бирине өтүңүз:

- Куралдар тактасы (Ашыкчаview > Башкаруу такталары) же

- Окуя viewer бет (окуялардын таблицасын камтыган Талдоо менюсунун астындагы каалаган меню опциясы.)

- 2-кадам Кызыккан окуяны оң баскыч менен чыкылдатыңыз жана колдонуу үчүн контексттик кайчылаш ишке ресурсун тандаңыз.

- Зарыл болсо, бардык мүмкүн болгон варианттарды көрүү үчүн контексттик менюда ылдый сыдырыңыз.

- Чычкандын оң баскычын чыкылдаткан маалымат түрү сиз көргөн параметрлерди аныктайт; мисалы үчүнampЭгерде сиз IP даректи оң баскыч менен чыкылдатсаңыз, IP даректерине тиешелүү контексттик кайчылаш ишке киргизүү параметрлерин гана көрөсүз.

- Ошентип, мисалыample, Top Attackers тактасынын виджетиндеги булак IP дареги жөнүндө Cisco Talos компаниясынан коркунуч чалгындоосун алуу үчүн Talos SrcIP же Talos IP тандаңыз.

- Эгерде ресурс бир нече өзгөрмөлөрдү камтыса, ал ресурсту тандоо параметри ар бир камтылган өзгөрмө үчүн бир мүмкүн болгон мааниге ээ болгон окуялар үчүн гана жеткиликтүү.

- Контексттик кайчылаш ишке киргизүү булагы өзүнчө серепчи терезесинде ачылат.

- Сурала турган маалыматтардын көлөмүнө, ресурстун ылдамдыгына жана суроо-талапка жана башкаларга жараша сурамдын иштетилишине бир аз убакыт талап кылынышы мүмкүн.

- 3-кадам Керек болсо, ресурска кириңиз.

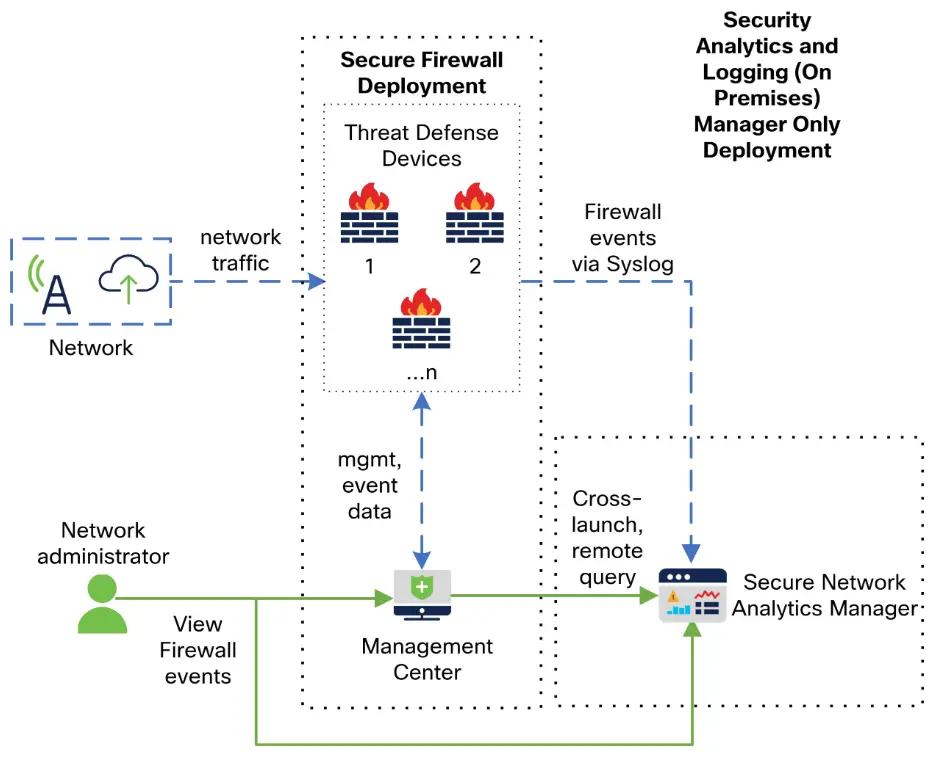

Коопсуз тармак аналитикасы үчүн кайчылаш ишке шилтемелерин конфигурациялаңыз

- Firepower ичиндеги окуя дайындарынан Secure Network Analytics түзмөгүңүздөгү тиешелүү маалыматтарга кайчылаш иштей аласыз.

- Secure Network Analytics продукту жөнүндө көбүрөөк маалымат алуу үчүн, караңыз https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- Контексттик кайчылаш ишке киргизүү жөнүндө жалпы маалымат үчүн, Контексттик кайчылаш ишке киргизүүнү колдонуу менен окуяларды изилдөөнү караңыз.

- Secure Network Analytics шайманыңызга кайчылаш ишке шилтемелердин топтомун тез конфигурациялоо үчүн бул процедураны колдонуңуз.

Эскертүү

- Эгер сизге кийинчерээк бул шилтемелерге өзгөртүүлөрдү киргизүү керек болсо, бул процедурага кайтыңыз; контексттик кайчылаш ишке киргизүү баракчасына түздөн-түз өзгөртүүлөрдү киргизе албайсыз.

- Кошумча шилтемелерди Контексттик кайчылаш ишке киргизүү ресурстарын кошуудагы процедураны колдонуп, өзүңүздүн Secure Network Analytics шайманыңызга кайчылаш ишке киргизүү үчүн кол менен түзсөңүз болот, бирок ал шилтемелер автоматтык түрдө түзүлгөн ресурстардан көз каранды эмес жана ошондуктан кол менен башкаруу керек (жок кылынган, жок кылынган) жаңыртылган ж.б.)

Баштоодон мурун

- Сизде орнотулган жана иштеп жаткан Secure Network Analytics аппараты болушу керек.

- Эгер сиз Firepower берилиштерин Cisco Security Analytics жана Logging аркылуу Secure Network Analytics түзмөгүңүзгө жөнөткүңүз келсе, Коопсуз тармактык аналитика куралында алыстан берилиштерди сактоону караңыз.

Процедура

- 1-кадам Система > Каттоо > Коопсуздук Аналитикасы жана Каттоо тандаңыз.

- 2-кадам Функцияны иштетиңиз.

- 3-кадам Кооптуу Network Analytics шайманыңыздын хост атын же IP дарегин жана портун киргизиңиз. Демейки порт 443 болуп саналат.

- 4 -кадам Сактоо дегенди басыңыз.

- 5-кадам Жаңы кайчылаш ишке шилтемелериңизди текшериңиз: Талдоо > Өркүндөтүлгөн > Контексттик кайчылаш ишке киргизүүнү тандаңыз. Эгерде сизге өзгөртүү киргизүү керек болсо, бул процедурага кайтыңыз; контексттик кайчылаш ишке киргизүү баракчасына түздөн-түз өзгөртүүлөрдү киргизе албайсыз.

Андан кийин эмне кылуу керек

- Окуядан Secure Network Analytics окуясына кайчылаш үчүн viewer, сизге Secure Network Analytics эсептик дайындарыңыз керек болот.

- ҮМБ иш-чарасындагы окуядан кайчылаш ишке киргизүү viewer же аспаптар тактасында, тиешелүү окуянын таблица уячасын оң баскыч менен чыкылдатып, ылайыктуу параметрди тандаңыз.

- Сурала турган маалыматтардын көлөмүнө, Stealthwatch башкаруу консолундагы ылдамдыкка жана суроо-талапка жараша сурамдын иштетилишине бир аз убакыт талап кылынышы мүмкүн.

Коопсуздук окуялары үчүн Syslog билдирүүлөрүн жөнөтүү жөнүндө

- Сиз байланышка, коопсуздук чалгынына, интрузияга жана file жана кесепеттүү программа окуяларын syslog аркылуу Коопсуздук Маалыматы жана Окуяларды Башкаруу (SIEM) куралына же башка тышкы окуяларды сактоо жана башкаруу чечимине жөнөтүңүз.

- Бул окуялар, ошондой эле кээде Snort® окуялар деп аталат.

Коопсуздук окуясынын маалыматтарын Syslogго жөнөтүү үчүн системаны конфигурациялоо жөнүндө

Системаны коопсуздук окуясынын сислогдорун жөнөтүү үчүн конфигурациялоо үчүн сиз төмөнкүлөрдү билишиңиз керек:

- Коопсуздук окуясынын Syslog билдирүүлөрүн конфигурациялоо үчүн мыкты тажрыйбалар

- Коопсуздук окуясынын сислогдору үчүн конфигурациялоо жерлери

- Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын жөндөөлөрү

- Эгер кандайдыр бир саясатта системанын жөндөөлөрүнө өзгөртүүлөрдү киргизсеңиз, өзгөртүүлөр күчүнө кириши үчүн кайра жайгаштырышыңыз керек.

Коопсуздук окуясынын Syslog билдирүүлөрүн конфигурациялоо үчүн мыкты тажрыйбалар

| Түзмөк жана версия | Конфигурация Жайгашкан жер |

| Баары | Эгерде сиз syslog колдонсоңуз же окуяларды сырттан сактасаңыз, саясат жана эреже аттары сыяктуу объект аттарында атайын белгилерден качыңыз. Объекттин аттары атайын белгилерди камтыбашы керек, мисалы, үтүр, алуучу тиркеме бөлүүчү катары колдоно алат. |

| Firepower Threat Defence | 1. FTD платформа орнотууларын конфигурациялоо (Түзмөктөр > Платформа орнотуулары > Коркунучтан коргонуу орнотуулары > Syslog.)

Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын жөндөөлөрүн дагы караңыз. 2. Кирүүнү башкаруу саясатыңыздын Каттоо өтмөгүндө FTD платформасынын жөндөөлөрүн колдонууну тандаңыз. 3. (Интрузия окуялары үчүн) Кирүүнү башкаруу саясатыңыздын Каттоо өтмөгүндөгү жөндөөлөрдү колдонуу үчүн интрузия саясаттарын конфигурациялаңыз. (Бул демейки болуп саналат.)

Бул жөндөөлөрдүн бирин жокко чыгаруу сунушталбайт. Негизги чоо-жайын көрүү үчүн, FTD түзмөктөрүнөн коопсуздук окуясынын Syslog билдирүүлөрүн жөнөтүүнү караңыз. |

| Бардык башка түзмөктөр | 1. эскертүү жооп түзүү.

2. Кирүүнү башкаруу саясатын конфигурациялоо Эскертүү жообун колдонуу үчүн журналды каттоо. 3. (Интрузия окуялары үчүн) Кирүү саясаттарында syslog орнотууларын конфигурациялаңыз. Толук чоо-жайын көрүү үчүн, Классикалык түзмөктөрдөн коопсуздук окуясынын Syslog билдирүүлөрүн жөнөтүүнү караңыз. |

FTD түзмөктөрүнөн коопсуздук окуясынын Syslog билдирүүлөрүн жөнөтүңүз

Бул процедура коопсуздук окуялары үчүн (туташуу, Коопсуздукка байланыштуу байланыш, интрузия, file, жана кесепеттүү программа окуялары) Firepower Threat Defence түзмөктөрүнөн.

Эскертүү

Көптөгөн Firepower Threat Defense системалык жөндөөлөрү коопсуздук окуяларына колдонулбайт. Бул процедурада сүрөттөлгөн параметрлерди гана конфигурациялаңыз.

Баштоодон мурун

- ҮМБда коопсуздук окуяларын түзүү үчүн саясаттарды конфигурациялаңыз жана сиз көрүүнү күткөн окуялар Анализ менюсунун астындагы тиешелүү таблицаларда көрүнөөрүн текшериңиз.

- Syslog серверинин IP дарегин, портун жана протоколун (UDP же TCP) чогултуңуз:

- Түзмөктөрүңүздүн syslog серверине (серверлерине) жете алаарын текшериңиз.

- Syslog сервер(лери) алыскы билдирүүлөрдү кабыл ала аларын ырастаңыз.

- Туташуу журналы жөнүндө маанилүү маалымат алуу үчүн, Туташуу журналын жазуу бөлүмүн караңыз.

Процедура

- 1-кадам Firepower Threat Defense түзмөгүңүз үчүн системалык журнал орнотууларын конфигурациялаңыз:

- Түзмөктөр > Платформа орнотууларын басыңыз.

- Firepower Threat Defense түзмөгүңүз менен байланышкан платформа жөндөөлөрүнүн саясатын түзөтүңүз.

- Сол багыттоо панелинен Syslog чыкылдатыңыз.

- Серверди, протоколду, интерфейсти жана тиешелүү маалыматты киргизүү үчүн Syslog Servers чыкылдатыңыз жана Add басыңыз. Бул беттеги параметрлер боюнча суроолоруңуз болсо, Syslog серверин конфигурациялоону караңыз.

- Syslog Орнотууларын чыкылдатыңыз жана төмөнкү орнотууларды конфигурациялаңыз:

- Timest иштетүүamp Syslog билдирүүлөрүндө

- Timestamp Формат

- Syslog Device ID иштетүү

- Logging Setup дегенди басыңыз.

- Syslogs EMBLEM форматында жөнөтүлөбү же жокпу тандаңыз.

- Жөндөөлөрүңүздү сактаңыз.

- 2-кадам Кирүүнү башкаруу саясаты үчүн жалпы журнал орнотууларды конфигурациялаңыз (анын ичинде file жана зыяндуу программаларды каттоо):

- Саясат > Мүмкүнчүлүктү көзөмөлдөө чыкылдатыңыз.

- Колдонуучу кирүүнү башкаруу саясатын түзөтүңүз.

- Logging дегенди басыңыз.

- FTD 6.3 жана андан кийинкисин тандаңыз: Түзмөктө орнотулган FTD Platform Settings саясатында конфигурацияланган системалык журнал орнотууларын колдонуңуз.

- (Милдеттүү эмес) Syslog олуттуулугун тандаңыз.

- жиберсениз file жана зыяндуу программа окуялары үчүн Syslog билдирүүлөрүн жөнөтүү тандаңыз File жана кесепеттүү программалар.

- Сактоо баскычын басыңыз.

- 3-кадам Кирүүнү башкаруу саясаты үчүн коопсуздукка байланыштуу байланыш окуялары үчүн журналды иштетүү:

- Ошол эле кирүү башкаруу саясатында Коопсуздук чалгындоо өтмөктү чыкылдатыңыз.

- Төмөнкү жерлердин ар биринде Logging дегенди басыңыз (

) жана туташуулардын башталышын жана аягын жана Syslog серверин иштетүү:

) жана туташуулардын башталышын жана аягын жана Syslog серверин иштетүү:

- DNS саясатынын жанында.

- Блок тизмеси кутучасында, Тармактар жана үчүн URLs.

- Сактоо баскычын басыңыз.

- 4-кадам Кирүүнү башкаруу саясатындагы ар бир эреже үчүн системалык журналды жазууну иштетүү:

- Ошол эле кирүү башкаруу саясатында, Эрежелер өтмөгүн чыкылдатыңыз.

- Түзөтүү үчүн эрежени басыңыз.

- Эрежедеги Logging өтмөгүн чыкылдатыңыз.

- Туташуулардын башталышын же аягын, же экөөнү тең жазууну тандаңыз.

(Туташуу журналы көптөгөн маалыматтарды жаратат; башын да, аягы да журналга жазуу болжол менен эки эсе көп маалыматтарды жаратат. Ар бир туташуунун башында да, аягында да каттоого болбойт.) - Каттасаңыз file окуялар үчүн Журнал тандаңыз Files.

- Syslog Server иштетүү.

- Эреже "Кирүү мүмкүнчүлүгүн башкаруу журналында демейки система конфигурациясын колдонуу" экенин текшериңиз.

- Add Click.

- Саясаттагы ар бир эреже үчүн кайталаңыз.

- 5-кадам Эгерде сиз интрузия окуяларын жөнөтө турган болсоңуз:

- Кирүүнү башкаруу саясатыңыз менен байланышкан чабуул саясатына өтүңүз.

- Кирүү саясатыңызда Өркүндөтүлгөн орнотуулар > Syslog Alerting > Иштетилген дегенди басыңыз.

- Зарыл болсо, Түзөтүүнү чыкылдатыңыз

- Параметрлерди киргизиңиз:

Опция Нарк Logging Host Башка сислог билдирүүлөрүн жөнөткөндөн башка Syslog серверине интрузия окуясы жөнүндө билдирүүлөрдү жөнөтпөсөңүз, жогоруда конфигурацияланган орнотууларды колдонуу үчүн бул жерди бош калтырыңыз. Объект Бул жөндөө сиз ушул бетте Logging Host көрсөтсөңүз гана колдонулат. Сүрөттөмөлөр үчүн Syslog Alert Facilities караңыз.

Катуулугу Бул жөндөө сиз ушул бетте Logging Host көрсөтсөңүз гана колдонулат. Сүрөттөмөлөр үчүн, Syslog Катаал даражаларын караңыз.

- Артка чыкылдатыңыз.

- Сол багыттоо панелинен Саясат маалыматын басыңыз.

- Өзгөртүүлөрдү киргизүүнү басыңыз.

Андан кийин эмне кылуу керек

- (Милдеттүү эмес) Жеке саясаттар жана эрежелер үчүн ар кандай журнал орнотууларын конфигурациялаңыз. Туташуу жана коопсуздук чалгындоо окуялары (бардык түзмөктөр) үчүн Syslogs үчүн Конфигурациялоо жерлериндеги тиешелүү таблица саптарын караңыз.

- Бул жөндөөлөр Syslog Alert Жобун түзүү бөлүмүндө сүрөттөлгөндөй конфигурацияланган syslog эскертүү жоопторун талап кылат. Алар бул процедурада сиз конфигурациялаган платформа орнотууларын колдонушпайт.

- Классикалык түзмөктөр үчүн коопсуздук окуяларынын системалык журналын конфигурациялоо үчүн, Классикалык түзмөктөрдөн коопсуздук окуяларынын сислогунун билдирүүлөрүн жөнөтүүнү караңыз.

- Эгерде сиз өзгөртүү киргизип бүтсөңүз, өзгөртүүлөрүңүздү башкарылган түзмөктөргө жайылтыңыз.

Классикалык түзмөктөрдөн коопсуздук окуясынын Syslog билдирүүлөрүн жөнөтүңүз

Баштоодон мурун

- Коопсуздук окуяларын түзүү үчүн саясаттарды конфигурациялаңыз.

- Түзмөктөрүңүздүн syslog серверине (серверлерине) жете алаарын текшериңиз.

- Syslog сервер(лери) алыскы билдирүүлөрдү кабыл ала аларын ырастаңыз.

- Туташуу журналы жөнүндө маанилүү маалымат алуу үчүн, Туташуу журналын жазуу бөлүмүн караңыз.

Процедура

- 1-кадам Классикалык түзмөктөрүңүз үчүн эскертүү жообун конфигурациялаңыз: Syslog Alert Response түзүү караңыз.

- 2-кадам Кирүүнү башкаруу саясатында syslog орнотууларын конфигурациялаңыз:

- Саясат > Мүмкүнчүлүктү көзөмөлдөө чыкылдатыңыз.

- Колдонуучу кирүүнү башкаруу саясатын түзөтүңүз.

- Logging дегенди басыңыз.

- Белгилүү Syslog эскертүүсү аркылуу жөнөтүүнү тандаңыз.

- Жогоруда сиз түзгөн Syslog Alert тандаңыз.

- Сактоо баскычын басыңыз.

- 3-кадам Эгер жөнөтө турган болсо file жана кесепеттүү программалар:

- үчүн Syslog билдирүүлөрүн жөнөтүү тандаңыз File жана кесепеттүү программалар.

- Сактоо баскычын басыңыз.

- 4-кадам Эгерде сиз интрузия окуяларын жөнөтө турган болсоңуз:

- Кирүүнү башкаруу саясатыңыз менен байланышкан чабуул саясатына өтүңүз.

- Кирүү саясатыңызда Өркүндөтүлгөн орнотуулар > Syslog Alerting > Иштетилген дегенди басыңыз.

- Зарыл болсо, Түзөтүүнү чыкылдатыңыз

- Параметрлерди киргизиңиз:

Опция Нарк Logging Host Башка сислог билдирүүлөрүн жөнөткөндөн башка Syslog серверине интрузия окуясы жөнүндө билдирүүлөрдү жөнөтпөсөңүз, жогоруда конфигурацияланган орнотууларды колдонуу үчүн бул жерди бош калтырыңыз. Объект Бул жөндөө сиз ушул бетте Logging Host көрсөтсөңүз гана колдонулат. Syslog Alert Facilities караңыз.

Катуулугу Бул жөндөө сиз ушул бетте Logging Host көрсөтсөңүз гана колдонулат. Syslog Катаал деңгээлдерин караңыз.

- Артка чыкылдатыңыз.

- Сол багыттоо панелинен Саясат маалыматын басыңыз.

- Өзгөртүүлөрдү киргизүүнү басыңыз.

Андан кийин эмне кылуу керек

- (Милдеттүү эмес) Кирүүнү башкаруунун жеке эрежелери үчүн ар кандай журнал орнотууларын конфигурациялаңыз. Туташуу жана коопсуздук чалгындоо окуялары (бардык түзмөктөр) үчүн Syslogs үчүн Конфигурациялоо жерлериндеги тиешелүү таблица саптарын караңыз. Бул орнотуулар Syslog Alert Жооп түзүү бөлүмүндө сүрөттөлгөндөй конфигурацияланган syslog эскертүү жоопторун талап кылат. Алар сиз жогоруда конфигурациялаган орнотууларды колдонушпайт.

- FTD түзмөктөрү үчүн коопсуздук окуяларынын системалык журналын конфигурациялоо үчүн, FTD түзмөктөрүнөн коопсуздук окуясынын системалык билдирүүлөрүн жөнөтүү бөлүмүн караңыз.

Коопсуздук окуясынын сислогдору үчүн конфигурациялоо жерлери

- Туташуу жана коопсуздук чалгындоо окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (бардык түзмөктөр)12

- Кирүү окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (FTD түзмөктөрү)

- Кирүү окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (FTDден башка түзмөктөр)

- Syslogs үчүн конфигурациялоо жерлери File жана кесепеттүү программалык окуялар

Туташуу жана коопсуздук чалгындоо окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (бардык түзмөктөр)

Каттоо орнотууларын конфигурациялоо үчүн көптөгөн жерлер бар. Төмөнкү таблицаны колдонуңуз, сизге керектүү параметрлерди орнотуңуз.

Маанилүү

- Syslog жөндөөлөрүн конфигурациялоодо, өзгөчө башка конфигурациялардан тукум кууп өткөн демейки параметрлерди колдонууда кылдат көңүл буруңуз. Төмөнкү таблицада белгиленгендей, кээ бир параметрлер бардык башкарылган түзмөк моделдеринде жана программалык камсыздоонун версияларында ЖЕТИШИ ЭМЕС.

- Туташуу журналын конфигурациялоодо маанилүү маалымат алуу үчүн Туташуу журналын жазуу бөлүмүн караңыз.

| Конфигурация Жайгашкан жер | Description жана Дагы Маалымат |

| Түзмөктөр > Платформа орнотуулары, Коркунучтан коргонуу жөндөөлөрү саясаты, Syslog | Бул параметр Firepower Threat Defense түзмөктөрүнө гана тиешелүү.

Бул жерде сиз конфигурациялаган жөндөөлөр Кирүүнү башкаруу саясатынын Каттоо орнотууларында көрсөтүлүп, андан кийин колдонулушу же жокко чыгарылышы мүмкүн. бул таблицада калган саясаттар жана эрежелер. Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын жөндөөлөрүн жана Syslog жана субтемалар жөнүндө караңыз. |

| Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Каттоо | Бул жерде сиз конфигурациялаган жөндөөлөр бардык туташуу жана коопсуздук чалгындоо окуялары үчүн сислогдор үчүн демейки жөндөөлөр болуп саналат, эгерде сиз бул жадыбалдын калган саптарында көрсөтүлгөн жерлердеги тукум саясаттарындагы жана эрежелериндеги демейки параметрлерди жокко чыгарбасаңыз.

FTD түзмөктөрү үчүн сунушталган жөндөө: FTD платформа орнотууларын колдонуңуз. Маалымат үчүн, Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын орнотууларын жана Syslog жана субтемалар жөнүндө караңыз. Бардык башка түзмөктөр үчүн талап кылынган жөндөө: Syslog эскертүүсүн колдонуңуз. Syslog эскертүүсүн көрсөтсөңүз, Syslog Alert жообун түзүү караңыз. Каттоо өтмөгүндөгү орнотуулар жөнүндө көбүрөөк маалымат алуу үчүн, Кирүүнү башкаруу саясаттары үчүн Каттоо орнотууларын караңыз. |

| Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Эрежелер, Демейки аракет катар,

Каттоо ( |

Кирүүнү башкаруу саясаты менен байланышкан демейки иш-аракеттердин таржымалын орнотуулары.

Кирүү тууралуу маалыматты Кирүүнү башкаруу эрежелери бөлүмүндө жана Саясаттын демейки аракети менен туташууларды каттоодон көрүңүз. |

| Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Эрежелер, , Каттоо | Мүмкүнчүлүктү көзөмөлдөө саясатындагы белгилүү бир эреженин жөндөөлөрүн жазуу.

Кирүү тууралуу маалыматты Кирүүнү башкаруу эрежелери бөлүмүндө караңыз. |

| Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Коопсуздук чалгындоосу,

Каттоо ( |

Security Intelligence Block тизмелери үчүн орнотууларды каттоо. Конфигурациялоо үчүн бул баскычтарды басыңыз:

• DNS Block List Logging Options • URL Блок тизмеси журналы параметрлери • Тармактын бөгөттөөлөр тизмесинин журналын жазуу параметрлери (бөгөттөлгөн тизмедеги IP даректер үчүн)

Коопсуздук чалгынын конфигурациялоону, анын ичинде алдын ала шарттар бөлүмүн жана субтемалар менен шилтемелерди караңыз. |

| Саясат > SSL, ,

Демейки аракет катар, Каттоо ( |

SSL саясаты менен байланышкан демейки иш-аракеттердин таржымалын орнотуулары.

Саясаттын демейки аракети менен байланыштарды каттоону караңыз. |

| Саясат > SSL, , , Каттоо | SSL эрежелери үчүн орнотууларды жазуу.

TLS/SSL эрежесинин компоненттерин караңыз. |

| Саясаттар > Алдын ала чыпкалоо, ,

Демейки аракет катар, Каттоо ( |

Алдын ала чыпкалоо саясаты менен байланышкан демейки иш-аракеттердин таржымалы жөндөөлөрү.

Саясаттын демейки аракети менен байланыштарды каттоону караңыз. |

| Саясаттар > Алдын ала чыпкалоо, ,

, Каттоо |

Алдын ала чыпкалоо саясатындагы ар бир алдын ала чыпкалоо эрежеси үчүн жөндөөлөрдү каттоо.

Туннел жана Prefilter эрежесинин компоненттерин караңыз |

| Саясаттар > Алдын ала чыпкалоо, ,

, Каттоо |

Алдын ала чыпкалоо саясатында ар бир туннель эрежеси үчүн жөндөөлөрдү каттоо.

Туннел жана Prefilter эрежесинин компоненттерин караңыз |

| FTD кластеринин конфигурациялары үчүн кошумча системалык журнал орнотуулары: | Firepower Threat Defence үчүн кластерлөө бөлүмүндө syslogго бир нече шилтемелер бар; "syslog" бөлүмүн издеңиз. |

Кирүү окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (FTD түзмөктөрү)

Сиз ар кандай жерлерде интрузия саясаттары үчүн syslog жөндөөлөрүн белгилей аласыз жана кошумча түрдө, кирүү башкаруу саясатынан же FTD Платформа Орнотууларынан же экөөнөн тең орнотууларды мурастай аласыз.

| Конфигурация Жайгашкан жер | Description жана Дагы Маалымат |

| Түзмөктөр > Платформа Орнотуулар, Коркунучтан коргонуу жөндөөлөрү саясаты, Syslog | Сиз бул жерде конфигурациялаган Syslog багыттары кирүүнү башкаруу саясатынын Каттоо өтмөгүндө көрсөтүлүшү мүмкүн, ал интрузия саясаты үчүн демейки болушу мүмкүн.

Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын жөндөөлөрүн жана Syslog жана субтемалар жөнүндө караңыз. |

| Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Каттоо | Кирүү үчүн Syslog көздөгөн демейки жөндөө

окуялар, эгерде кийлигишүү саясаты башка каттоо хостторун көрсөтпөсө. Мүмкүнчүлүктөрдү көзөмөлдөө саясаттары үчүн Каттоо жөндөөлөрүн караңыз. |

| Саясаттар > Кирүү, , Өркүндөтүлгөн орнотуулар, иштетүү Syslog Alerting, чыкылдатыңыз Түзөтүү | Кирүүнү башкаруу саясатынын Каттоо өтмөгүндө көрсөтүлгөн көздөлгөн жерлерден башка syslog жыйноочуларын көрсөтүү жана объектти жана катаалдыгын көрсөтүү үчүн, Интрузия окуялары үчүн Syslog Alerting конфигурациялоону караңыз.

Колдонгуңуз келсе Катуулугу or Объект же интрузия саясатында конфигурацияланган экөө тең, сиз да керек саясатта журнал жазуу хостторун конфигурациялаңыз. Эгерде сиз кирүүнү башкаруу саясатында көрсөтүлгөн журнал жазуу хостторун колдонсоңуз, интрузия саясатында көрсөтүлгөн катаалдык жана объект колдонулбайт. |

Кирүү окуялары үчүн Syslogs үчүн конфигурациялоо жерлери (FTDден башка түзмөктөр)

- (Демейки) Мүмкүнчүлүктү башкаруу саясаты Кирүүнү башкаруу саясаттары үчүн журналга жазуу жөндөөлөрү, ЭГЕР сиз системалык эскертүүнү көрсөтсөңүз (Сислогдун эскертүү жообун түзүү караңыз.)

- Же Интрузия окуялары үчүн Syslog Alerting конфигурациялоону караңыз.

Демейки боюнча, интрузия саясаты кирүүнү башкаруу саясатынын Каттоо өтмөгүндөгү жөндөөлөрдү колдонот. Эгерде FTDден башка түзмөктөргө тиешелүү орнотуулар ал жерде конфигурацияланбаса, FTDден башка түзмөктөр үчүн сислогдор жөнөтүлбөйт жана эч кандай эскертүү пайда болбойт.

Syslogs үчүн конфигурациялоо жерлери File жана кесепеттүү программалык окуялар

| Конфигурация Жайгашкан жер | Description жана Дагы Маалымат |

| Кирүүнү башкаруу саясатында:

Саясат > Мүмкүнчүлүктү көзөмөлдөө, , Каттоо |

Бул системаны syslogs жөнөтүү үчүн конфигурациялоонун негизги жери file жана кесепеттүү программалар.

Эгер сиз FTD Платформасынын Орнотууларында системалык журналдын жөндөөлөрүн колдонбосоңуз, анда эскертүү жообун да түзүшүңүз керек. Караңыз: Syslog Alert Response түзүү. |

| Конфигурация Жайгашкан жер | Description жана Дагы Маалымат |

| Firepower Threat Defense платформасынын жөндөөлөрүндө:

Түзмөктөр > Платформа Орнотуулар, Коркунучтан коргонуу жөндөөлөрү саясаты, Syslog |

Бул жөндөөлөр колдоого алынган версияларды иштеткен Firepower Threat Defense түзмөктөрүнө гана колдонулат жана сиз FTD платформасынын жөндөөлөрүн колдонуу үчүн мүмкүндүк алууну башкаруу саясатындагы Logging өтмөгүн конфигурациялаганыңызда гана колдонулат.

Коопсуздук окуясынын Syslog билдирүүлөрүнө тиешелүү FTD платформасынын жөндөөлөрүн жана Syslog жана субтемалар жөнүндө караңыз. |

| Кирүүнү башкаруу эрежесинде:

Саясат > Мүмкүнчүлүктү көзөмөлдөө, , , Каттоо |

Эгер сиз FTD Платформасынын Орнотууларында системалык журналдын жөндөөлөрүн колдонбосоңуз, анда эскертүү жообун да түзүшүңүз керек. Караңыз: Syslog Alert Response түзүү. |

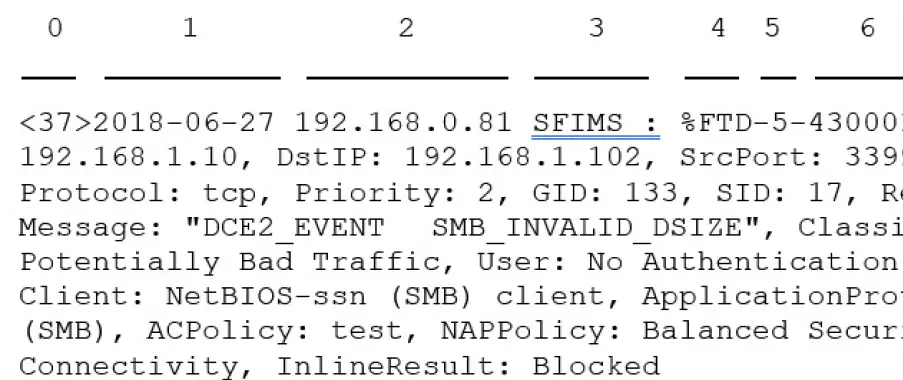

Коопсуздук окуясынын Syslog билдирүүлөрүнүн анатомиясы

ExampFTDден коопсуздук окуясынын билдирүүсү (Интрузия окуясы)

1-таблица: Коопсуздук окуясынын Syslog билдирүүлөрүнүн компоненттери

| пункт Сан in Sample Кабар | Header Элемент | Description |

| 0 | ПРИ | Эскертүүнүн Мекеменин жана Катуулугун көрсөткөн артыкчылыктуу маани. Маани Syslog билдирүүлөрүндө FMC платформасынын жөндөөлөрүн колдонуу менен EMBLEM форматында кирүүнү иштеткенде гана пайда болот. Эгер сен

кирүүнү башкаруу саясаты аркылуу интрузия окуяларын журналга жазууну иштетүү Каттоо өтмөгү, PRI мааниси автоматтык түрдө syslog билдирүүлөрүндө көрсөтүлөт. EMBLEM форматын кантип иштетүү керектиги тууралуу маалымат алуу үчүн, Караңыз. PRI жөнүндө маалымат алуу үчүн, караңыз RFC5424. |

| 1 | Timestamp | Syslog билдирүүсү аппараттан жөнөтүлгөн күн жана убакыт.

• (FTD түзмөктөрүнөн жөнөтүлгөн Syslogs) Мүмкүнчүлүктү башкаруу саясатындагы жөндөөлөр жана анын тукумдары аркылуу жөнөтүлгөн системалар үчүн же бул форматты FTD Платформа Орнотууларында колдонуу үчүн белгиленген болсо, дата форматы ISO 8601 убакыт белгисинде аныкталган формат болуп саналат.amp RFC 5424 (жжжж-АА-кгТЖ:мм:ссЗ) көрсөтүлгөн формат, мында Z тамгасы UTC убакыт алкагын көрсөтөт. • (Баардык башка түзмөктөрдөн жөнөтүлгөн Syslogs) Кирүүнү башкаруу саясатындагы жөндөөлөр жана анын тукумдары аркылуу жөнөтүлгөн сислогдор үчүн дата форматы ISO 8601 убакытта аныкталган формат болуп саналат.amp RFC 5424 (жжжж-АА-кгТЖ:мм:ссЗ) көрсөтүлгөн формат, мында Z тамгасы UTC убакыт алкагын көрсөтөт. • Болбосо, ал UTC убакыт алкагындагы ай, күн жана убакыт, бирок убакыт алкагы көрсөтүлгөн эмес.

Убакытты конфигурациялоо үчүнamp FTD платформасынын жөндөөлөрүндө орнотуу, Syslog орнотууларын конфигурациялоону караңыз. |

| 2 | Кабар жөнөтүлгөн түзмөк же интерфейс.

Бул болушу мүмкүн: • Интерфейстин IP дареги • Түзмөктүн хост аты • Ыңгайлаштырылган түзмөк идентификатору |

(FTD түзмөктөрүнөн жөнөтүлгөн syslogs үчүн)

Эгерде syslog билдирүүсү FTD Platform Settings аркылуу жөнөтүлсө, бул конфигурацияланган маани Syslog Орнотуулары үчүн Syslog Device ID иштетүү параметр, эгер көрсөтүлгөн болсо. Болбосо, бул элемент темада жок. Бул жөндөөнү FTD Платформа Орнотууларында конфигурациялоо үчүн, Syslog Орнотууларын конфигурациялоону караңыз. |

| 3 | Ыңгайлаштырылган маани | Эгер билдирүү эскертүү жооп аркылуу жөнөтүлгөн болсо, бул Tag конфигурацияланган болсо, билдирүү жөнөткөн эскертүү жообуна конфигурацияланган маани. (Караңыз: Syslog Alert Жооп түзүү.)

Болбосо, бул элемент темада жок. |

| 4 | %FTD

%NGIPS |

Кабарды жөнөткөн аппараттын түрү.

• %FTD - бул Firepower Threat Defence • %NGIPS башка бардык түзмөктөр |

| 5 | Катуулугу | Билдирүүнү козгогон саясаттын сислог жөндөөлөрүндө көрсөтүлгөн катаалдык.

Катаалдуулуктун сүрөттөлүшү үчүн Катуулугунун деңгээли же Syslog оордук деңгээли караңыз. |

| 6 | Окуя түрүнүн идентификатору | • 430001: Кирүү окуясы

• 430002: Туташуу окуясы туташуунун башында катталган • 430003: Туташуу окуясы туташуунун аягында катталган

• 430004: File окуя • 430005: File зыяндуу программа окуясы |

| — | Объект | Коопсуздук окуясынын Syslog билдирүүлөрүндөгү объектти караңыз |

| — | Билдирүүнүн калдыгы | Эки чекит менен бөлүнгөн талаалар жана маанилер.

Бош же белгисиз маанилери бар талаалар билдирүүлөрдөн алынып салынат. Талаанын сүрөттөмөлөрү үчүн, караңыз: • Туташуу жана коопсуздук чалгындоо окуя талаалары. • Кирүү окуясынын талаалары • File жана кесепеттүү программа окуя талаалары

Эскертүү Талаа сүрөттөмө тизмелери эки системалык журнал талааларын да камтыйт талаалар окуяда көрүнүп турат viewer (Firepower башкаруу борборундагы Анализ менюсунун астындагы меню параметрлери web интерфейс.) Syslog аркылуу жеткиликтүү талаалар ушундайча белгиленет. Иш-чарада айрым талаалар көрүнөт viewer syslog аркылуу жеткиликтүү эмес. Ошондой эле, кээ бир syslog талаалары окуяга киргизилген эмес viewer (бирок издөө аркылуу жеткиликтүү болушу мүмкүн) жана кээ бир талаалар бириктирилген же бөлүнгөн. |

Коопсуздук окуясынын Syslog билдирүүлөрүндөгү объект

Объекттин маанилери коопсуздук окуялары үчүн Syslog билдирүүлөрүндө жалпысынан тиешелүү эмес. Бирок, эгер сизге Facility керек болсо, төмөнкү таблицаны колдонуңуз:

| Түзмөк | Туташуу окуяларына объектти кошуу | үчүн камтыйт Объект in Кирүү окуялары | Syslog билдирүүсүндө жайгашкан жер |

| FTD | FTD Платформасынын Орнотууларында эмблема опциясын колдонуңуз.

Объект ар дайым ALERT FTD Платформа Орнотуулары аркылуу syslog билдирүүлөрүн жөнөтүүдө байланыш окуялары үчүн. |

FTD Platform Орнотууларындагы ЭМБЛЕМ опциясын колдонуңуз же

Кирүү саясатындагы syslog орнотууларын колдонуу менен журналды конфигурациялаңыз. Эгер сиз интрузия саясатын колдонсоңуз, басып кирүүнүн саясатынын жөндөөлөрүндө журнал жазуу хостун да көрсөтүшүңүз керек. |

Объект кабардын аталышында көрүнбөйт, бирок syslog жыйноочу маанини чыгара алат

RFC 5424, 6.2.1 бөлүмдүн негизинде. |

| Syslog эскертүүсүн иштетүү жана

кийлигишүү саясатында объектти жана катаалдыгын конфигурациялоо. Кирүү окуялары үчүн Syslog Alerting конфигурациялоо караңыз. |

|||

| FTDден башка түзмөктөр | Эскертүүчү жоопту колдонуңуз. | Кирүү саясатынын өркүндөтүлгөн жөндөөлөрүндөгү системалык журналдын жөндөөсүн же кирүүнү башкаруу саясатынын Каттоо өтмөгүндө аныкталган эскертүү жообун колдонуңуз. |

Көбүрөөк маалымат алуу үчүн, интрузия Syslog Alerts жана Syslog Alert Жооп түзүү үчүн жабдууларды жана олуттуулугун карагыла.

Firepower Syslog билдирүү түрлөрү

Firepower төмөнкү таблицада сүрөттөлгөндөй бир нече syslog маалымат түрлөрүн жөнөтө алат:

| Syslog маалымат түрү | Караңыз |

| ҮМБдан текшерүү журналдары | Аудит журналдарын Syslog жана Системаны текшерүү бөлүмүндө агым |

| Классикалык түзмөктөрдөн аудит журналдары (ASA FirePOWER, NGIPSv) | Классикалык түзмөктөрдөн аудит журналдарын агым жана Системаны текшерүү бөлүмү

CLI буйругу: syslog |

| FTD түзмөктөрүнөн түзмөктүн ден соолугу жана тармакка байланыштуу журналдар | Syslog жана субтемалар жөнүндө |

| FTD түзмөктөрүнөн туташуу, коопсуздук чалгындоосу жана интрузия окуяларынын журналдары | Коопсуздук окуясынын маалыматтарын Syslogго жөнөтүү үчүн системаны конфигурациялоо жөнүндө. |

| Классикалык түзмөктөрдөн туташуу, коопсуздук чалгындоосу жана чабуул окуяларынын журналдары | Коопсуздук окуясынын маалыматтарын Syslogго жөнөтүү үчүн системаны конфигурациялоо жөнүндө |

| үчүн журналдар file жана кесепеттүү программалар | Коопсуздук окуясынын маалыматтарын Syslogго жөнөтүү үчүн системаны конфигурациялоо жөнүндө |

Коопсуздук окуялары үчүн Syslog чектөөлөрү

- Эгерде сиз syslog колдонсоңуз же окуяларды сырттан сактасаңыз, саясат жана эреже аттары сыяктуу объект аттарында атайын белгилерден качыңыз. Объекттин аттары атайын белгилерди камтыбашы керек, мисалы, үтүр, алуучу тиркеме бөлүүчү катары колдоно алат.

- Окуялардын syslog коллекторуңузда пайда болушу 15 мүнөткө чейин созулушу мүмкүн.

- Төмөнкү маалыматтар file жана кесепеттүү программалар syslog аркылуу жеткиликтүү эмес:

- Ретроспективдүү окуялар

- тарабынан түзүлгөн окуялар AMP акыркы чекиттер үчүн

eStreamer Server Streaming

- Event Streamer (eStreamer) сизге Firepower башкаруу борборунан ыңгайлаштырылган кардар тиркемесинин бир нече түрүн агымга өткөрүүгө мүмкүндүк берет. Көбүрөөк маалымат алуу үчүн, Firepower System Event Streamer Integration Guide караңыз.

- Сиз eStreamer сервери катары колдонгуңуз келген шайман eStreamer окуяларын тышкы кардарга агылта баштаардан мурун, сиз eStreamer серверин кардарларга окуяларды жөнөтүү, кардар жөнүндө маалымат берүү жана орнотууда колдонуу үчүн аутентификациянын эсептик дайындарынын топтомун түзүү үчүн конфигурациялашыңыз керек. байланыш. Сиз бул тапшырмалардын баарын шаймандын колдонуучу интерфейсинен аткара аласыз. Орнотууларыңыз сакталгандан кийин, сиз тандаган окуялар суралганда eStreamer кардарларына багытталат.

- Сиз eStreamer сервери аларды сураган кардарларга окуялардын кайсы түрлөрүн өткөрө аларын көзөмөлдөй аласыз.

2-таблица: eStreamer сервери тарабынан берилүүчү окуянын түрлөрү

| Окуя Type | Description |

| Кирүү окуялары | башкарылуучу түзмөктөр тарабынан түзүлгөн интрузия окуялары |

| Кирүү окуясынын пакетинин маалыматтары | интрузия окуялары менен байланышкан пакеттер |

| Кирүү окуясынын кошумча маалыматтары | а web сервер HTTP прокси же жүк балансы аркылуу |

| Discovery Events | Тармакты ачуу окуялары |

| Корреляция жана уруксат Окуялардын тизмеси | корреляция жана шайкештик окуялардын тизмесин берет |

| Impact Flag Alerts | ҮМБ тарабынан түзүлгөн таасир эскертүүлөрү |

| Колдонуучу окуялар | колдонуучу окуялар |

| Окуя Type | Description |

| Кесепеттүү программалык окуялар | зыяндуу программа окуялар |

| File Окуялар | file окуялар |

| Байланыш окуялары | сиздин көзөмөлдөнгөн хостторуңуз менен башка бардык хосттордун ортосундагы сеанс трафиги жөнүндө маалымат. |

Коопсуздук окуясы үчүн Syslog менен eStreamerди салыштыруу

Жалпысынан, учурда eStreamerге олуттуу инвестициясы жок уюмдар коопсуздук окуясынын дайындарын тышкы башкаруу үчүн eStreamer эмес, syslog колдонушу керек.

| Syslog | eStreamer |

| Эч кандай ыңгайлаштыруу талап кылынбайт | Ар бир чыгарылыштагы өзгөрүүлөрдү кабыл алуу үчүн олуттуу ыңгайлаштыруу жана үзгүлтүксүз тейлөө талап кылынат |

| Стандарт | Менчик |

| Syslog стандарты маалыматтарды жоготуудан коргобойт, айрыкча UDP колдонууда | Маалыматтарды жоготуудан коргоо |

| Түздөн-түз түзмөктөрдөн жөнөтөт | ҮМБдан жөнөтөт, кайра иштетүүгө кошумча чыгымдарды кошуп |

| үчүн колдоо file жана кесепеттүү программалар, байланыш

окуялар (анын ичинде коопсуздук чалгындоо окуялары) жана интрузия окуялары. |

eStreamer Server Streaming тизмесинде саналган бардык окуя түрлөрүн колдоо. |

| Кээ бир окуялардын маалыматтары ҮМБдан гана жөнөтүлүшү мүмкүн. Syslog аркылуу эмес, eStreamer аркылуу гана жөнөтүлгөн дайындарды караңыз. | Түздөн-түз түзмөктөрдөн Syslog аркылуу жөнөтүлбөй турган маалыматтарды камтыйт. Syslog аркылуу эмес, eStreamer аркылуу гана жөнөтүлгөн дайындарды караңыз. |

Маалымат Syslog аркылуу эмес, eStreamer аркылуу гана жөнөтүлөт

Төмөнкү маалыматтар Firepower башкаруу борборунан гана жеткиликтүү жана ошондуктан түзмөктөрдөн системалык журнал аркылуу жөнөтүлбөйт:

- Пакет журналдары

- Кирүү окуясы Кошумча маалымат окуялары

Сүрөттөмө үчүн, eStreamer Server Streaming караңыз. - Статистика жана жыйынды окуялар

- Тармакты ачуу окуялары

- Колдонуучунун аракети жана кирүү окуялары

- Корреляциялык окуялар

- Кесепеттүү программа окуялары үчүн:

- ретроспективдүү өкүмдөр

- ThreatName жана Disposition, эгерде тиешелүү SHAлар жөнүндө маалымат мурунтан эле түзмөктө синхрондоштурулган болсо

- Төмөнкү талаалар:

- Impact жана ImpactFlag талаалары

Сүрөттөмө үчүн, eStreamer Server Streaming караңыз. - IOC_Count талаасы

- Impact жана ImpactFlag талаалары

- Көпчүлүк чийки ID жана UUID.

Өзгөчө учурлар:- Туташуу окуялары үчүн сислогдор төмөнкүлөрдү камтыйт: FirewallPolicyUUID, FirewallRuleID, TunnelRuleID, MonitorRuleID, SI_CategoryID, SSL_PolicyUUID жана SSL_RuleID

- Кирүү окуялары үчүн Syslogs камтыйт IntrusionPolicyUUID, GeneratorID жана SignatureID

- Кеңейтилген метадайындар, анын ичинде, бирок алар менен чектелбестен:

- Колдонуучунун толук аты, бөлүмү, телефон номери ж.б. сыяктуу LDAP тарабынан берилген маалымат. Syslog окуяларда колдонуучунун атын гана берет.

- SSL тастыктамасынын чоо-жайы сыяктуу мамлекеттик маалымат үчүн чоо-жай. Syslog сертификаттын манжа изи сыяктуу негизги маалыматты камсыз кылат, бирок CN сертификаты сыяктуу башка сертификаттын чоо-жайын бербейт.

- Колдонмонун толук маалыматы, мисалы, Колдонмо Tags жана категориялар. Syslog колдонмонун аталыштарын гана камсыз кылат. Кээ бир метадайындар билдирүүлөрү объекттер жөнүндө кошумча маалыматты камтыйт.

- Геолокация маалыматы

eStreamer окуянын түрлөрүн тандоо

- eStreamer Окуя Конфигурациясынын белгилөө кутучалары eStreamer сервери кайсы окуяларды өткөрө аларын көзөмөлдөйт.

- Сиздин кардар дагы эле eStreamer серверине жөнөткөн өтүнүч катында сиз алгысы келген окуялардын түрлөрүн атайын сурашы керек. Көбүрөөк маалымат алуу үчүн, Firepower тутумунун Event Streamer Integration Guide караңыз.

- Көп доменди жайгаштырууда сиз каалаган домен деңгээлинде eStreamer Окуя Конфигурациясын конфигурациялай аласыз. Бирок, эгерде ата-баба домени белгилүү бир окуянын түрүн иштетсе, сиз ошол окуянын түрүн тукум домендеринде өчүрө албайсыз.

- Сиз ҮМБ үчүн бул тапшырманы аткаруу үчүн Admin колдонуучусу болушуңуз керек.

Процедура

- 1-кадам Система > Интеграцияны тандаңыз.

- 2-кадам eStreamer баскычын басыңыз.

- 3-кадам eStreamer Окуя Конфигурациясынын астында, eStreamer Server Streaming бөлүмүндө сүрөттөлгөн, eStreamer кардарларды суранган кардарларга жөнөтүүсүн каалаган окуялардын түрлөрүнүн жанындагы белги кутучаларын белгилеңиз же тазалаңыз.

- 4 -кадам Сактоо дегенди басыңыз.

eStreamer Client Communications конфигурациялоо

- eStreamer кардарга eStreamer окуяларын жөнөтүүдөн мурун, кардарды eStreamer серверинин теңдештер базасына eStreamer барагынан кошушуңуз керек. Сиз ошондой эле eStreamer сервери тарабынан түзүлгөн аутентификация сертификатын кардарга көчүрүп алышыңыз керек. Бул кадамдарды аткаргандан кийин кардар eStreamer серверине туташуу үчүн eStreamer кызматын кайра күйгүзүүнүн кереги жок.

- Көп домендик жайылтууда сиз каалаган доменде eStreamer кардарын түзө аласыз. Аутентификация сертификаты кардарга окуяларды кардар тастыктамасынын доменинен жана ар кандай урпак домендеринен гана сурай алат. eStreamer конфигурация барагы учурдагы домен менен байланышкан кардарларды гана көрсөтөт, андыктан сертификатты жүктөп же жокко чыгаргыңыз келсе, кардар түзүлгөн доменге которулуңуз.

- FMC үчүн бул тапшырманы аткаруу үчүн сиз Admin же Discovery Admin колдонуучусу болушуңуз керек.

Процедура

- 1-кадам Система > Интеграцияны тандаңыз.

- 2-кадам eStreamer баскычын басыңыз.

- 3-кадам Кардар түзүү чыкылдатыңыз.

- 4-кадам Хост аты талаасына eStreamer кардарын иштеткен хосттун атын же IP дарегин киргизиңиз.

Эскертүү Эгер сиз DNS резолюциясын конфигурациялабаган болсоңуз, IP дарегин колдонуңуз. - 5-кадам Сертификатты шифрлөөнү кааласаңыз file, Сырсөз талаасына сырсөздү киргизиңиз.

- 6 -кадам Сактоо дегенди басыңыз.

eStreamer сервери эми хостко eStreamer сервериндеги 8302 портуна кирүү мүмкүнчүлүгүн берет жана кардар-сервер аутентификациясы учурунда колдонуу үчүн аутентификация сертификатын түзөт. - 7-кадам Жүктөп алуу (

) күбөлүктү жүктөп алуу үчүн кардардын хост аталышынын жанында file.

) күбөлүктү жүктөп алуу үчүн кардардын хост аталышынын жанында file. - 8-кадам Сертификатты сактаңыз file SSL аутентификациясы үчүн кардарыңыз колдонгон тиешелүү каталогго.

- 9-кадам Кардарга кирүү мүмкүнчүлүгүн жокко чыгаруу үчүн Жок кылууну басыңыз (

) сиз алып салгыңыз келген хосттун жанында.

) сиз алып салгыңыз келген хосттун жанында.

eStreamer кызматын кайра иштетүүнүн кереги жок экенин белгилеңиз; кирүү дароо жокко чыгарылат.

Splunk ичиндеги окуяларды талдоо

- Сиз Splunk үчүн Cisco Secure Firewall (fka Firepower) колдонмосун (мурун Splunk үчүн Cisco Firepower колдонмосу катары белгилүү) Firepower окуясынын берилиштерин көрсөтүү жана алар менен иштөө, тармагыңыздагы коркунучтарга аңчылык кылуу жана иликтөө үчүн тышкы курал катары колдоно аласыз.

- eStreamer керек. Бул өркүндөтүлгөн функция. eStreamer Server Streaming караңыз.

- Көбүрөөк маалымат алуу үчүн, караңыз https://cisco.com/go/firepower-for-splunk.

IBM QRadar ичиндеги окуяларды талдоо

- Сиз IBM QRadar үчүн Cisco Firepower колдонмосун окуянын берилиштерин көрсөтүүнүн альтернативалуу жолу катары колдоно аласыз жана тармагыңызга болгон коркунучтарды талдап, издеп жана иликтөөгө жардам бере аласыз.

- eStreamer керек. Бул өркүндөтүлгөн функция. eStreamer Server Streaming караңыз.

- Көбүрөөк маалымат алуу үчүн, караңыз https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

Тышкы куралдарды колдонуу менен окуянын маалыматтарын талдоо тарыхы

| Өзгөчөлүк | Версия | Толук маалымат |

| SecureX лентасы | 7.0 | SecureX лентасы Cisco коопсуздук өнүмдөрүңүздөгү коркунуч пейзажын заматта көрүү үчүн SecureXке бурулат.

ҮМБда SecureX лентасын көрсөтүү үчүн, Firepower жана SecureX Integration Guide караңыз: https://cisco.com/go/firepower-securex-documentation. Жаңы/Өзгөртүлгөн экрандар: Жаңы барак: Система > SecureX |

| Бардык байланыш окуяларын Cisco булутуна жөнөтүңүз | 7.0 | Сиз азыр бардык байланыш окуяларын Cisco булутка жөнөтө аласыз, тескерисинче, жөн гана жогорку артыкчылыктуу байланыш окуяларын жөнөтө аласыз.

Жаңы/Өзгөртүлгөн экрандар: Система > Интеграция > Булут кызматтары бетиндеги жаңы опция |

| кайчылаш ишке киргизүү view Secure Network Analytics ичиндеги маалыматтар | 6.7 | Бул өзгөчөлүк Талдоо > Контексттик кайчылаш ишке киргизүү бетинде Secure Network Analytics шайманыңыз үчүн бир нече жазууларды түзүүнүн тез жолун сунуштайт.

Бул жазуулар Кооптуу Network Analytics кайчылаш ишке киргизүү үчүн тиешелүү окуяны оң баскыч менен чыкылдатууга мүмкүндүк берет. Жаңы меню пункту: Система > Каттоо > Коопсуздук Аналитикасы жана Каттоо Коопсуз тармактык аналитикага окуяларды жөнөтүүнү конфигурациялоо үчүн жаңы барак. |

| Контексттик кайчылаш ишке киргизүү

кошумча талаа түрлөрүнөн |

6.7 | Сиз эми иш-чара маалыматтарынын төмөнкү кошумча түрлөрүн колдонуу менен тышкы колдонмого кайчылаш иштей аласыз:

• Кирүүнү көзөмөлдөө саясаты • Кирүү саясаты • Колдонмо протоколу • Кардар колдонмосу • Web колдонмо • Колдонуучунун аты (анын ичинде аймак)

Жаңы меню параметрлери: Контексттик кайчылаш ишке киргизүү параметрлери Анализ менюсунун астындагы баракчалардагы Башкаруу тактасынын виджеттериндеги жана окуя таблицаларындагы окуялар үчүн жогорудагы маалымат түрлөрүн оң баскыч менен басканда жеткиликтүү. Колдоого алынган платформалар: Firepower башкаруу борбору |

| IBM QRadar менен интеграция | 6.0 жана андан кийин | IBM QRadar колдонуучулары окуя дайындарын талдоо үчүн жаңы Firepower атайын колдонмосун колдоно алышат. Жеткиликтүү функцияларга Firepower версияңыз таасир этет.

IBM QRadarдагы Окуялардын анализин караңыз. |

| Cisco SecureX коркунучка жооп берүү менен интеграциялоону жакшыртуу | 6.5 | • Аймактык булуттарды колдоо:

• Америка Кошмо Штаттары (Түндүк Америка) • Европа

• Иш-чаранын кошумча түрлөрүн колдоо: • File жана кесепеттүү программалар • Жогорку артыкчылыктуу байланыш окуялары Бул төмөнкүлөргө байланыштуу байланыш окуялары: • Кирүү окуялары • Коопсуздук чалгындоо окуялары • File жана кесепеттүү программалар

Өзгөртүлгөн экрандар: Жаңы опциялар күйүк Система > Интеграция > Булут кызматтары. Колдоого алынган платформалар: Бул чыгарылышта түз интеграция же syslog аркылуу колдоого алынган бардык түзмөктөр. |

| Syslog | 6.5 | AccessControlRuleName талаасы эми интрузия окуясынын сислог кабарларында жеткиликтүү. |

| Cisco Security Packet Analyzer менен интеграция | 6.5 | Бул функцияны колдоо алынып салынды. |

| Cisco SecureX коркунучка жооп берүү менен интеграция | 6.3 (syslog аркылуу, прокси аркылуу

коллекционер) 6.4 (түз) |

Firepower интрузия окуясынын дайындарын башка булактардан алынган маалыматтар менен бириктириңиз view Cisco SecureX коркунучка жооп берүүсүндөгү күчтүү талдоо куралдарын колдонуу менен тармагыңыздагы коркунучтарды.

Өзгөртүлгөн экрандар (6.4 версиясы): Жаңы опциялар күйүк Система > Интеграция > Булут кызматтары. Колдоого алынган платформалар: Firepower Threat Defence түзмөктөрү 6.3 (syslog аркылуу) же 6.4. |

| үчүн Syslog колдоо File жана кесепеттүү программалар | 6.4 | Толук квалификациялуу file жана кесепеттүү программа окуясынын маалыматтары эми башкарылган түзмөктөрдөн syslog аркылуу жөнөтүлүшү мүмкүн. Өзгөртүлгөн экрандар: Саясаттар > Мүмкүнчүлүктү башкаруу > Мүмкүнчүлүктү көзөмөлдөө > Каттоо.

Колдоого алынган платформалар: 6.4 версиясында иштеген бардык башкарылган түзмөктөр. |

| Splunk менен интеграция | Бардык 6.x версияларын колдойт | Splunk колдонуучулары окуяларды талдоо үчүн Splunk үчүн жаңы, өзүнчө Splunk колдонмосун, Cisco Secure Firewall (fka Firepower) колдонмосун колдоно алышат.

Жеткиликтүү функцияга Firepower версияңыз таасир этет. Splunk ичиндеги окуяларды анализдөө. |

| Cisco Security Packet Analyzer менен интеграция | 6.3 | Киргизилген өзгөчөлүк: Окуяга байланыштуу пакеттер үчүн Cisco Security Packet Analyzerди заматта сураңыз, андан кийин Cisco Security Packet Analyzer программасында натыйжаларды карап чыгуу үчүн чыкылдатыңыз же аларды анализдөө үчүн жүктөп алыңыз жана башка тышкы курал.

Жаңы экрандар: Система > Интеграция > Пакет анализаторунун анализи > Өркүндөтүлгөн > Пакет анализаторунун сурамдары Жаңы меню параметрлери: Пакет анализаторун суроо Меню пункту панелдин беттериндеги окуяны оң баскыч менен чыкылдатуу жана Анализ менюсунун астындагы беттердеги окуя таблицасы. Колдоого алынган платформалар: Firepower башкаруу борбору |

| Контексттик кайчылаш ишке киргизүү | 6.3 | Киргизилген өзгөчөлүк: Окуяны оң баскыч менен чыкылдатып, алдын ала аныкталган же ыңгайлаштырылган маалыматты издөө URL- тышкы ресурстарга негизделген.

Жаңы экрандар: Анализ > Өркүндөтүлгөн > Контексттик кайчылаш ишке киргизүү Жаңы меню параметрлери: Башкаруу тактасынын беттериндеги окуяны оң баскыч менен чыкылдатканда, ал тургай талдоо менюсунун астындагы беттердеги таблицаларда бир нече варианттар. Колдоого алынган платформалар: Firepower башкаруу борбору |

| үчүн Syslog билдирүүлөрү

байланыш жана интрузия окуялары |

6.3 | Жаңы бирдиктүү жана жөнөкөйлөштүрүлгөн конфигурацияларды колдонуу менен syslog аркылуу тышкы сактагычка жана куралдарга толук квалификациялуу туташуу жана интрузия окуяларын жөнөтүү мүмкүнчүлүгү. Кабардын аталыштары азыр стандартташтырылган жана окуя түрүнүн идентификаторлорун камтыйт жана кабарлар кичирээк, анткени белгисиз жана бош маанилери бар талаалар алынып салынган.

Колдоого алынган платформалар: • Бардык жаңы функциялар: 6.3 версиясында иштеген FTD түзмөктөрү. • Кээ бир жаңы функциялар: 6.3 версиясында иштеген FTD эмес түзмөктөр. • Жаңы функциялар азыраак: Бардык түзмөктөр 6.3 эскирген версиялары менен иштейт. Көбүрөөк маалымат алуу үчүн, коопсуздук окуялары үчүн Syslog билдирүүлөрүн жөнөтүү жөнүндө астындагы темаларды караңыз. |

| eStreamer | 6.3 | eStreamer мазмунун Хосттун идентификация булактары бөлүмүнөн бул бөлүмгө жылдырды жана eStreamerди syslog менен салыштырган корутунду кошту. |

Документтер / Ресурстар

|

Тышкы куралдарды колдонуу менен Cisco окуяларды талдоо [pdf] Колдонуучунун колдонмосу Тышкы куралдарды колдонуу менен окуяны талдоо, Окуя, Тышкы куралдарды колдонуу менен талдоо, Тышкы куралдарды колдонуу, Тышкы куралдар |